O que é o ransomware?

O Ransomware é um tipo de malware que encripta dados e ficheiros sensíveis e leva os proprietários a perderem o acesso. Este ataque pode contaminar um único dispositivo, mas também espalhar-se por toda a rede, de modo a encriptar um volume ainda maior de dados.

A peculiaridade do ransomware é que os criminosos virtuais atacam computadores e outros dispositivos e exigem o pagamento de um “resgate” para retomar o acesso a esses dados, geralmente feito por bitcoins e outras criptomoedas, em transações que não podem ser rastreadas.

“Ransom”, em inglês, significa “resgate”, enquanto “ware” é usado em palavras como malware e spyware para denotar programas maliciosos. Com isso, concluímos que “ransomware” é um software malicioso que exige dos utilizadores o pagamento de uma recompensa para retomar o acesso aos dados.

Infelizmente, dados disponíveis no portal Statista mostram que o número de ataques de ransomware em todo o mundo por ano é bem grande:

- 2014: 3,2 milhões

- 2015: 3,8 milhões

- 2016: 638 milhões

- 2017: 184 milhões

- 2018: 204,24 milhões

- 2019: 187,9 milhões

- 2020: 304 milhões

Porém, fica aqui uma informação importante: o FBI não indica o pagamento do resgate em casos de ransomware. Isto não garante que o acesso aos dados será efetivamente restabelecido, além de encorajar os criminosos a procurar mais vítimas e incentivar outros a atuar com essa prática ilegal.

Por isso, o ideal é procurar a ajuda de especialistas para ajudá-lo, como a Bot, que tem mais de uma década de experiência no segmento de recuperação de dados e pode propor a solução mais indicada para recuperar ransomware.

Qual o objetivo do ransomware?

Assim como num sequestro, o objetivo do ransomware é fazer com que as vítimas se tornem reféns dos criminosos. Isto tem um grande peso psicológico, além de não haver nenhuma certeza de que o acesso aos dados será restabelecido.

O valor que dados sigilosos trazem consigo é muito alto. Afinal, podem ter informações delicadas sobre os clientes de uma empresa, dados bancários, folhas de cálculo financeiras e uma série de outras possibilidades, colocando as vítimas numa posição totalmente desfavorável.

O susto de se deparar com um ataque ransomware, além dessa carga emocional, é o que pode aumentar as hipóteses de que as vítimas paguem o que foi solicitado. Porém, esta transação não pode ser rastreada, portanto, dificulta a descoberta de quem está por detrás dessa atividade.

Geralmente, os criminosos virtuais não têm tanto interesse nos dados, apenas impedem que as pessoas e empresas os acedam para que eventualmente consigam o valor do resgate.

Como surgiu o ransomware?

O primeiro ataque de ransomware de que se tem notícia foi o “AIDS Trojan”, malware escrito pelo biólogo evolucionário Dr. Joseph Popp no ano de 1989. Ele foi enviado em cerca de 20 mil disquetes, nomeados de “AIDS Information Introductory Diskette”, aos participantes de uma conferência da OMS sobre a AIDS.

Também chamado de Aids Info Disk ou PC Cyborg Trojan, ele substitui o ficheiro “AUTOEXEC.BAT” do PC. Então, o malware passava a contar o número de vezes que o computador foi inicializado, e depois de 90 inicializações, escondia pastas e encriptava o nome de todos os ficheiros do drive “C:”, inutilizando o sistema.

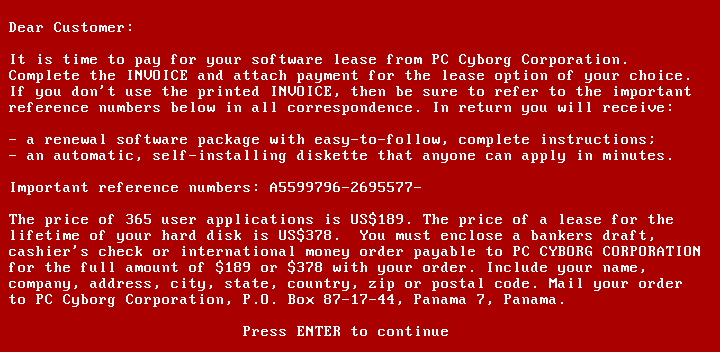

A mensagem que aparecia na tela do computador depois da 90ª inicialização era a seguinte:

Fonte:https://upload.wikimedia.org/wikipedia/commons/e/ec/AIDS_DOS_Trojan.png

Para 365 inicializações do seu próprio disco, a vítima teria que pagar o valor de US$ 189, enquanto uma “licença vitalícia” custava US$ 378. Por curiosidade: considerando o mês de janeiro de 1989, esses montantes teriam o mesmo poder de compra de US$ 410,48 e US$ 820,97 em fevereiro de 2021, respetivamente.

O conceito de ransomware foi desenvolvendo-se com o passar do tempo e tornou-se algo ainda mais letal com a massificação do uso da internet, além de ter dificultado a rastreabilidade dos criminosos com a chegada das criptomoedas.

Como funciona a infeção do ransomware?

O processo pode ser dividido em três passos. O conceito de encriptação de ficheiros por ransomware foi inventado e implementado por Adam L. Young e Moti Yung, na Columbia University, e apresentado no Simpósio de Segurança e Privacidade do IEEE, em 1996.

Chamado extorsão criptoviral, o conceito foi inspirado no segundo estágio do Alien, chamado “Abraçador” (Facehugger) no filme homônimo de 1979, e consiste no seguinte protocolo entre o criminoso e a vítima:

- [criminoso → vítima] O criminoso gera um par de chaves e coloca a chave pública no seu malware, libertado.

- [vítima → criminoso] Para prosseguir com a extorsão criptoviral, o malware gera uma chave simétrica aleatória e encripta os dados da vítima com ela. A chave pública do malware encripta a chave simétrica, o que é chamado encriptação híbrida, e resulta num texto cifrado assimétrico, além de um texto cifrado simétrico com os dados da vítima. A chave simétrica e o texto original são apagados para prevenir a recuperação, e a vítima passa a ver uma mensagem que inclui o texto cifrado assimétrico e como deve proceder para pagar o resgate. A vítima, então, envia o texto cifrado assimétrico e o dinheiro para o criminoso.

- [criminoso → vítima] O criminoso recebe o pagamento, decifra o texto cifrado assimétrico com a sua chave particular e, então, envia a chave simétrica para a vítima, que decifra os dados encriptados com essa chave. Então, o ataque é finalizado.

Esta complexidade mostra como o sequestro de dados por ataque de ransomware é algo muito bem elaborado. Porém, com a ajuda da Bot, receberá toda a ajuda que precisa para retomar o acesso aos seus dados da forma mais segura e económica possível.

Quais são os métodos mais comuns para a distribuição de ransomwares?

Uma ótima resposta para esta pergunta pode ser verificada através dos dados disponíveis no portal Statista, que mostra os principais métodos e vulnerabilidades de cibersegurança causadoras de infeções por ransomware. Confira:

- Mensagens eletrónicas com phishing ou spam: 54%

- Más práticas do utilizador ou ingenuidade: 27%

- Falta de treino em segurança cibernética: 26%

- Senhas fracas ou falhas no controlo de acesso: 21%

- Acesso aberto a RDPs (Remote Desktop Protocol): 20%

- Clickbaits (“iscas” para conseguir cliques): 17%

- Sites maliciosos ou anúncios na internet: 14%

- Credenciais de utilizador perdidas ou roubadas: 10%

- Falta de financiamento para soluções de segurança em TI: 8%

- Falta de adesão dos executivos para a adoção de soluções de segurança: 8%

Quais são os tipos de ransomware?

Basicamente, existem dois tipos de ransomware:

Crypto ransomware

Também conhecido como “Data Locker”, este ransomware encripta os ficheiros armazenados num computador ou dispositivo móvel visando extorquir a vítima por dinheiro. A encriptação “baralha” os conteúdos dos ficheiros, então tornam-se ilegíveis.

O crypto ransomware procura por falhas e fraquezas nos computadores e dispositivos em busca de dados que não passaram por backup. Este é um tipo bem astuto de malware, já que encripta todos os dados valiosos antes que se revele à vítima.

Geralmente, não bloqueia todo o computador ou dispositivo. Por isso, as vítimas ainda podem aceder a qualquer área que não esteja encriptada.

Locker ransomware

O locker ransomware, no que lhe concerne, trava e desliga todo o computador ou dispositivo móvel. As vítimas são solicitadas a pagar um resgate para libertar o acesso.

Geralmente, o sistema bloqueado só permite que a vítima tenha acesso limitado. Algumas partes do teclado podem ficar travadas ou o rato deixar de funcionar, o que instiga a pessoa a responder ao que o criminoso quer.

O locker ransomware não costuma infiltrar toda a rede de computadores ou atacar os ficheiros. Por isso, com o suporte de uma empresa especializada como a Bot, as oportunidades de encontrar o malware e removê-lo sem precisar de pagar o resgate aumenta significativamente.

Lista de ransomware: quais são os mais conhecidos?

Uma pesquisa do Kaspersky Lab, feita com utilizadores cujos computadores foram alvo de ataques de crypto ransomwares em 2020, mostrou quais foram as principais variantes. As opções com (*) são vereditos genéricos, em que provavelmente não se confirmou exatamente qual era o ransomware.

- WannaCry / Trojan-Ramson.Win32.Wanna: 16,56%

- Trojan-Ransom.Win32.Phny(*): 11,56%

- Trojan-Ransom.Win32.Gen(*): 11,37%

- Stop / Trojan-Ransom.Win32.Stop: 7,76%

- Trojan-Ransom.Win32.Encoder(*): 6,66%

- Trojan-Ransom.Win32.Generic(*): 4,77%

- Trojan-Ransom.Win32.Crypren(*): 4,07%

- PolyRansom/VirLock / Virus.Win32.PolyRansom: 2,54%

- Crysys/Dharma / Trojan-Ransom.Win32.Crysis: 2,21%

- Trojan-Ransom.Win32.Crypmod(*): 1,83%

Além destes dados, separamos uma lista de ransomware com alguns tipos bem comuns. Veja só:

- Bad Rabbit: variante que atacou empresas na Rússia e Leste Europeu, espalhou-se através de uma atualização falsa do Adobe Flash em sites comprometidos. Quando infeta uma máquina, as vítimas são direcionadas para fazer o pagamento de 0,05 Bitcoin.

- Cerber: focado em utilizadores do Microsoft 365, na nuvem, já impactou milhões de utilizadores com uma campanha bem elaborada de phishing.

- CryptoLocker: um dos ransomwares mais conhecidos, trouxe destaque a este tipo de malware. A rede de bots foi desativada em maio de 2014, mas os hackers conseguiram extorquir aproximadamente US$ 3 milhões das vítimas. A abordagem do CryptoLocker foi copiada por outros ransomwares, embora estes não sejam diretamente ligados ao original.

- CryptoWall: ganhou notoriedade depois da queda do CryptoLocker. Distribuído por spam ou por kits de exploits, apareceu no início de 2014 e tem uma grande variedade de nomes, como CryptoWall 2.0, CryptoWall 3.0, CryptoBit e CryptoDefense.

- Crysis: encripta ficheiros em discos fixos, removíveis e em redes, com um algoritmo bem complicado. Geralmente, é espalhado por e-mails com anexos, com extensão dupla, que dificultam a compreensão de que se tratam de ficheiros executáveis.

- CTB-Locker: neste ransomware, a estratégia é diferente. Os hackers disponibilizam o processo de infeção para parceiros, em troca de uma parte dos lucros. Esta é uma estratégia que o permite atingir volumes ainda maiores e, assim, infeções mais rápidas.

- GoldenEye: similar ao Petya, é espalhado por campanhas de larga escala que se concentram em departamentos de Recursos Humanos. Assim que o ficheiro é “baixado”, um macro é lançado e encripta ficheiros no computador. A cada ficheiro encriptado, o GoldenEye adiciona uma extensão aleatória de 8 caracteres. Ele também modifica o Registro Mestre de Inicialização (MBR) do disco rígido do utilizador por um carregador de inicialização personalizado.

- Jigsaw: encripta e progressivamente apaga os ficheiros, até que o resgate seja pago. Um único ficheiro é apagado depois da primeira hora, numa taxa que aumenta a cada hora até atingir 72 horas, quando todos os ficheiros restantes são apagados.

- KeRanger: supostamente descoberto num popular cliente de BitTorrent, não é tão distribuído quanto outras variantes, mas é conhecido como o primeiro ransomware totalmente funcional desenvolvido para bloquear aplicações do Mac OS X.

- LeChiffre: diferente de outros, o LeChiffre precisa ser executado manualmente no sistema comprometido. Criminosos analisam automaticamente as redes em busca de desktops remotos com baixa segurança, acedendo remotamente e, assim, executando manualmente uma instância do vírus.

- LockerGoga: já atingiu várias empresas europeias, como a Norsk Hydro, tendo infiltrado a companhia por um e-mail de phishing. Isto causou uma interrupção global de TI e forçou a comprar centenas de novos computadores.

- Locky: o malware é espalhado por e-mail como uma fatura, mas quando é aberta, está baralhada. A vítima, então, é instruída a permitir macros para a leitura do documento, e, quando isso acontece, o Locky começa a encriptar grandes volumes de dados com encriptação AES.

- Maze ransomware: descoberto em 2019, tornou-se conhecido por libertar dados das vítimas, especialmente no setor de serviços de saúde. A Xerox também teve mais de 100 GB de dados roubados.

- NotPetya: inicialmente relacionado como uma variante do Petya, pesquisadores acreditam que este é um malware conhecido como um “limpador”, com o único propósito de destruir os dados em vez de obter um resgate.

- Petya: diferente de outros ransomwares, o Petya encripta sistemas inteiros de computador, sobrescrevendo o MBR e impedindo a inicialização do sistema.

- Ryuk: tendo atingido várias vítimas, especialmente ao longo de 2020, é usado em ataques que visam empresas, hospitais e municípios. Ele encripta ficheiros críticos e exige pagamentos altos, geralmente milionários.

- Spider: distribuído por e-mails na Europa, fica escondido em documentos do Word que instala o malware no computador quando são “baixados”. O documento tem vários macros maliciosos, e, quando executados, o ransomware começa a fazer o download e a encriptar os dados das vítimas.

- TeslaCrypt: também funciona com algoritmos AES e é geralmente distribuído pelo kit de exploit Angler, atacando especialmente vulnerabilidades da Adobe. Quando uma vulnerabilidade é explorada, o TeslaCrypt instala-se na pasta Microsoft Temp.

- TorrentLocker: geralmente distribuído por campanhas de e-mail focadas geograficamente em pontos estratégicos. Usa o algoritmo AES para encriptar ficheiros, além de recolher endereços de e-mail da lista de contactos da vítima para que se espalhe pelo computador infetado, uma particularidade do TorrentLocker.

- WannaCry: muito conhecido, já afetou mais de 125 mil empresas em mais de 150 países. Afeta máquinas com Windows através de um exploit da Microsoft conhecido como EternalBlue.

- ZCryptor: malware que se propaga sozinho e exibe um “comportamento de minhoca”, encriptando ficheiros e infetando dispositivos de armazenamento externo, de modo a ser distribuído para outros computadores.

Embora estes estejam entre os mais comuns, há vários outros tipos de ransomware, com diferentes características e meios de transmissão, além dos novos ransomwares criados com o passar do tempo.

Quais dispositivos e sistemas os ransomwares podem atacar?

Computadores com Windows, Linux e MacOS, além de dispositivos com Android e iOS. Na prática, ninguém é totalmente imune.

Uma pesquisa disponível no portal Statista, feita com mais de 1.000 provedores de serviços, perguntou quais sistemas já foram infetados por ransomware, podendo escolher mais de uma alternativa. As respostas foram as seguintes:

- Windows: 91%

- Windows Server: 76%

- Windows Tablet: 8%

- MacOS X: 7%

- Android: 6%

- iOS: 4%

O Windows lidera a lista com sobras, mas os outros sistemas também estão sujeitos a serem infetados por ransomwares.

Como saber se o meu dispositivo está infetado por ransomware?

Não há uma maneira definitiva de saber se o dispositivo está infetado por um ransomware, pois cada um age à sua maneira, mas alguns sinais devem ser considerados, como os seguintes:

- Navegador ou área de trabalho travados, com uma mensagem sobre como pagar para desbloquear o sistema;

- Pastas com uma “nota de ransom”, geralmente em ficheiros.txt;

- Todos os ficheiros passam a ter uma nova extensão depois dos seus nomes originais, como .exx, .zzz, .xxx, .micro, .encrypted, .crypto, .locked, .LOL!, .RDM, .magic, .SUPERCRYPT e afins;

- Atividades suspeitas repetidas, geralmente no mesmo horário do dia, como se fosse a ação de um vírus.

Caso note algum desses sinais, procure a Bot o quanto antes para uma análise minuciosa do dispositivo. O quanto antes um potencial ataque de ransomware for identificado, melhor.

O que fazer para me proteger contra um ataque de ransomware?

A prevenção é uma das melhores formas de evitar um ataque ransomware, e as seguintes dicas podem ajudá-lo neste sentido:

- Faça backups constantes. Se for vítima de um ransomware, mas tiver os seus dados a salvo, então não terá motivos para se preocupar. O ideal é optar pelo armazenamento em nuvem ou por drivers externos.

- Tenha cuidado com e-mails e mensagens suspeitas. Se perceber algo estranho, entre em contacto com a pessoa que supostamente enviou aquele e-mail. Se o remetente for desconhecido, redobre a atenção.

- Não faça download de anexos cuja procedência não conhece. Seja uma folha de cálculo, um documento de texto ou um PDF, se não tiver a certeza da sua procedência, o melhor a fazer é evitar abri-lo, pois pode tratar-se de uma armadilha.

- Mantenha os seus programas e o sistema operativo atualizado. Updates costumam trazer medidas adicionais de segurança, o que é sempre importante para evitar brechas.

- Elabore um plano de recuperação contra desastres. Ter um Disaster Recovery Plan (DRP) é fundamental, especialmente para empresas. O plano pode incluir vários passos, como desligar a maioria da rede, o Wi-Fi e o Bluetooth dos dispositivos e até mesmo alertar as autoridades.

Encriptaram os meus ficheiros: e agora?

Se foi vítima de um ataque ransomware, o ideal é procurar ajuda profissional para evitar mais problemas. Sabemos que este tipo de infeção causa enormes dores de cabeça, mas contar com profissionais para resolver isso ajuda bastante.

De maneira geral, as vítimas têm três opções quando detetam um ransomware no seu dispositivo:

- Pagar o resgate e esperar que os criminosos devolvam a ferramenta com a solução (o que não acontece em 30% dos casos);

- Procurar uma empresa especializada em recuperação de dados encriptados que seja reconhecida e tenha resultados comprovados (como a Bot);

- Restaurar o computador com as configurações de fábrica e perder todos os dados.

De qualquer forma, é importante não ceder às chantagens dos criminosos. O recomendado é não pagar o resgate, já que os valores são altos, o pagamento é complexo, não há certeza de que irá ter os seus dados de volta e o pagamento ainda acaba a incentivar este tipo de crime.

Além disso, as outras opções exigem experiência e conhecimento, além de ferramentas especializadas. Por isso, é importante procurar ajuda profissional o quanto antes. Se for possível verificar a estrutura de ficheiros afetada pelo ransomware sem muita modificação, as hipóteses de recuperação são maiores.

O que fazer para desencriptar um ficheiro?

Caso acredite que tenha sido vítima de um ataque ransomware e queira saber como recuperar ficheiros encriptados por vírus, o melhor a fazer é entrar em contacto com a Bot imediatamente, já que procedimentos incorretos podem dificultar a recuperação.

Este é um procedimento bastante técnico. Exige uma análise minuciosa de cada caso, que deve ser feita por especialistas com bastante experiência em recuperar ficheiros encriptados.

Remover encriptação ransomware

Após fazer uma análise da infeção, a remoção da encriptação num ataque ransomware deve ser feita com uma ferramenta de desencriptação ou utilizando processos profissionais de edição de ficheiros.

Existem diferentes ferramentas para diferentes tipos de ransomware, por isso é importante contar com profissionais que saibam identificá-los e adotar a plataforma adequada.

Como funciona a recuperação de ficheiros encriptados?

Inicialmente, os nossos técnicos analisam a situação para determinar a opção mais segura e económica para a recuperação dos ficheiros encriptados.

Todas as possibilidades são avaliadas num estudo específico sobre o tipo de ransomware, o seu funcionamento e as brechas de segurança que apresenta. Com isso, saberemos se o processo poderá ser revertido para desencriptar os dados.

Caso não seja possível, contamos com uma equipa de especialistas, que podem fazer uma análise aprofundada na estrutura de ficheiros. A intenção é verificar os rastos deixados durante a infeção, de modo a reconstruir o máximo possível de ficheiros.

Todos os procedimentos possíveis serão realizados para aumentar as hipóteses de recuperar os seus ficheiros encriptados da forma mais eficiente e segura.

É muito importante que procure a Bot o quanto antes, já que alguns ransomwares podem eliminar os ficheiros depois de algum tempo. Além do orçamento gratuito (48h), temos também as opções prioritárias (24h) ou com urgência (12h), que agilizam ainda mais os procedimentos.

A nossa equipa trabalha 24 horas por dia, 7 dias por semana e 365 dias por ano. Isto significa que terá todo o suporte de que precisa para sair desta situação.

99% dos clientes da Bot ficam satisfeitos com o resultado, e a média das avaliações recebidas dos nossos clientes nas redes sociais é de 4.9/5.0. Além disso, temos uma taxa de sucesso de 95% nos casos recebidos, comprovando a qualidade dos serviços prestados.

Não perca mais tempo e livre-se rapidamente do sequestro de dados por ataque ransomware, com toda a segurança e eficiência que merece!